Introducción

En una era de preocupaciones de seguridad cada vez mayores, los gobiernos, las corporaciones, empresas y los administradores de propiedades, deben darle la mayor atención a la identificación confiable de la persona que solicita el acceso a una instalación y confirmar que esta persona, después de identificada, tiene derecho a dicho acceso.

El control de acceso es una parte integral de los sistemas de seguridad física que, con tecnologías sofisticadas de vanguardia, satisfacen las necesidades de seguridad de una institución minimizando los riesgos para esta.

Existen dos tipos de control de acceso: físico y lógico.

El control de acceso físico limita el acceso a plantas industriales, campus, edificios corporativos o de gobierno, salas etc., minimizando el riesgo de seguridad. Es un componente fundamental de los programas de cumplimiento de seguridad que garantiza que la tecnología y las políticas de control de acceso estén implementadas y funcionando para proteger las instalaciones, regulando las entradas y salidas de personas y los equipos que dichas personas portan consigo.

El control de acceso lógico limita el acceso a redes informáticas, archivos del sistema y datos.

Control de Acceso físico

Para asegurar una instalación, las organizaciones utilizan sistemas de control de acceso electrónico que se basan en una gran diversidad de elementos. Hasta hace unos años, las credenciales de usuario, lectores de tarjetas de acceso, han sido los elementos básicos para controlar el acceso de los empleados a ubicaciones comerciales restringidas, instituciones y áreas de propiedad.

Algunos de estos sistemas permiten restringir la entrada a habitaciones específicas y edificios determinados, incluyen también alarmas y capacidades de bloqueo para evitar operaciones o accesos no autorizados.

Previo a la autorización de entrada el sistema debe identificar de manera fehaciente a la persona y posteriormente, autorizar o rechazar la entrada de dicha persona a las instalaciones de la organización, en función de su identidad autenticada y de acuerdo a las reglas específicas para el permiso de acceso.

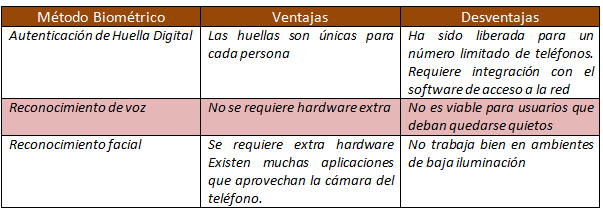

La autenticación hoy en día se hace generalmente utilizando dispositivos biométricos que pueden confirmar la identidad de una persona comparando una característica del solicitante de acceso con los parámetros de dicha característica previamente almacenadas en el sistema.

Para estos efectos de identificación, se utilizan dispositivos biométricos de huella digital, reconocimiento de rostro, identificación de iris o de palma de la mano y/o dispositivos móviles.

Primero, un sistema identifica a un individuo. Luego, sus credenciales se autentican a través de una tarjeta de identificación, tarjeta inteligente, contraseña, dispositivo móvil o biométrico. Después de la autenticación, los sistemas de control de acceso permiten la entrada a las instalaciones

Para hacer más certera la identificación se utiliza la doble autenticación, -que consiste en utilizar dos o más factores de identificación-, la cual suele ser una parte importante de una defensa en capas para proteger los sistemas de control de acceso.

En algunos casos, se combinan múltiples métodos de identificación biométrica para una seguridad aún mayor. Esta tecnología se combina con una identificación de teléfono móvil como una medida de seguridad duplicada.

Los sistemas avanzados permiten establecer parámetros de autorización para cada persona como, por ejemplo:

Quién tiene acceso

Qué población tiene acceso por el sistema. El universo de empleados puede tener acceso por el sistema, pero los contratistas y visitantes tendrán que registrarse en la recepción.

Por cuáles entradas se otorga el acceso

A qué parte de la instalación se daría acceso a una persona determinada. Por ejemplo, un grupo tendría acceso solamente a las oficinas administrativas y otros solamente a las plantas. Podría haber un grupo de directivos que tendrían acceso a todas las instalaciones. El acceso al site por ejemplo podría restringirse para el personal de sistemas.

Tiempos de acceso

En qué días y horarios se permite el acceso a una persona, esto es, se permitiría el acceso a la planta en la noche únicamente a los trabajadores del turno nocturno y en días festivos se limitaría el acceso a todo el personal con excepción de las cuadrillas de mantenimiento.

En qué condiciones se puede acceder

Se puede configurar el sistema para que los contratistas solo puedan acceder si han presentado su certificación.

Qué equipo puede traer una persona que pida el acceso

Cómo se registraría dicho equipo, tal como laptops.

Lo que proporciona todavía más control es un buen sistema de control de acceso que permita definir estos parámetros individualmente para cada persona. Además, se podría actualizar de manera rápida y sencilla siempre que se necesite.

Mostrará también quién ha accedido dónde y cuándo; de este modo, en caso de incidente, será más fácil determinar quién puede haberse visto implicado.

Para el lugar de trabajo, la integración de seguridad significa que servicios dispares como CCTV y monitoreo de incendios se combinan con elementos restringidos, como RRHH y registros de personal, en un solo sistema. En caso de incendio o allanamiento, el sistema de seguridad integrado alertaría al personal de emergencias y al equipo de administración, mientras actúa para cerrar el acceso a áreas sensibles y monitorear los movimientos de las personas que aún están en el edificio.

Un modo, en el cual la actualización inmediata de la autorización es necesaria, se refiere a una persona que fue dada de baja, pero todavía tiene acceso a las instalaciones de la empresa. Esto crea problemas de seguridad al permitir la utilización de las instalaciones y prestaciones sin ya tener derecho a ellas.

Los sistemas de control de acceso son complejos y pueden ser difíciles de administrar en entornos de TI dinámicos que involucran sistemas locales y servicios en la nube. Después de infracciones de alto perfil, proveedores de tecnología se han alejado de inicio de sesión único a la gestión de acceso unificado, que ofrece controles de acceso para entornos locales y en la nube.

vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post