Utilice su Smart Phone para entrar a su hogar, edificio o estacionamiento sin necesidad de usar mandos a distancia (control remoto), o tarjetas.

Sharlock es el primer sistema de control de acceso desarrollado entorno a las nuevas tecnologías de Blue Tooth 4.0 Low Energy (BLE) y Beacon.

Sharlock brinda una solución escalable y flexible que se ajusta a los requisitos de cada necesidad Sharlock gestiona desde una sola puerta hasta un sin fin de accesos y usuarios.

El administrador del sistema ya no tendrá que supervisar el uso de mandos, tarjetas o llaves solo tendrá que acceder al panel de control a través de su navegador en forma online y en tiempo real y dar de alta, baja o modificar los permisos de acceso a los usuarios de Sharlock.

El controlador Sharlock permite abrir hasta dos accesos (puertas, portones, torniquetes, barreras, etc.) directamente desde la App Sharlock en su SmartPhone.

Sharlock también puede utilizarse para el control de asistencia del personal, control de rondas, comedores y otras aplicaciones donde es necesario identificar al usuario de forma inequívoca.

Modos de operación:

On Line

La app de Sharlock instalada en el smartphone se conecta con el servidor de Sharlock situado en la nube a través de internet para:

Identificar al usuario, comprobar la autorización de acceso, verificar el calendario y las bandas horarias para dar la orden de apertura del acceso y registrar la transacción en la base de datos situada en el servidor en la nube.

Sharlock también puede transmitir el código único del usuario a través de Windows o RS232 para ser utilizado por controladores de acceso tradicional.

Off Line: (Stand Alone)

Off Line: (Stand Alone)

Cada controlador Sharlock mantiene en memoria una lista de hasta 1500 usuarios con permiso de acceso a dos dispositivos individuales (puertas, barreras, torniquetes, portones, etc.).

Adicionalmete el controlador Sharlock puede restringir los accesos tomando en cuenta un calendario anual, bandas horarias o grupos de usuarios

vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post  vamtam-theme-circle-post

vamtam-theme-circle-post

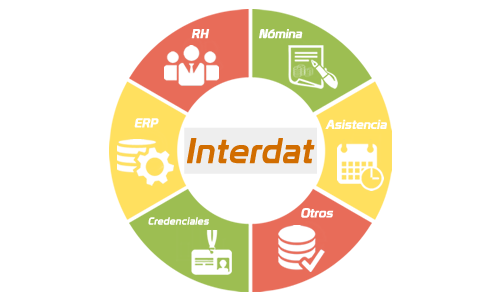

Bio Server WEB es un Sistema Distribuido por Internet para el Control de Asistencia por medio de Huella Digital. Utilizando tecnología de punta, el Bio – Server WEB está diseñado para controlar eficiente y económicamente el registro de asistencia en organizaciones con instalaciones distribuidas, con un manejo flexible de las plantillas y con múltiples opciones para la configuración del sistema. El sistema integra la huella digital como elemento de identificación lo que garantiza la confiabilidad y veracidad de los registros.

Bio Server WEB es un Sistema Distribuido por Internet para el Control de Asistencia por medio de Huella Digital. Utilizando tecnología de punta, el Bio – Server WEB está diseñado para controlar eficiente y económicamente el registro de asistencia en organizaciones con instalaciones distribuidas, con un manejo flexible de las plantillas y con múltiples opciones para la configuración del sistema. El sistema integra la huella digital como elemento de identificación lo que garantiza la confiabilidad y veracidad de los registros. BioStar

BioStar